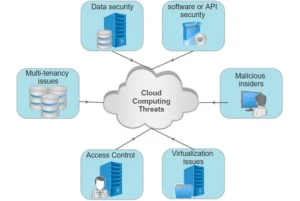

مقدمه حملات رایج به زیرساختهای ابری

رایانش ابری به دلیل انعطافپذیری، مقیاسپذیری و کاهش هزینههای عملیاتی، به یکی از محبوبترین مدلهای پردازشی تبدیل شده است.

اما افزایش وابستگی سازمانها به خدمات ابری، چالشهای امنیتی جدیدی را به همراه دارد. در این مقاله، رایجترین حملات به زیرساختهای

ابری را بررسی کرده و راهکارهای مؤثر برای مقابله با آنها ارائه میدهیم.

حملات رایج به زیرساختهای ابری

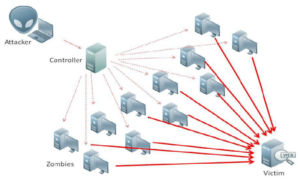

1. حملات DDoS (Distributed Denial of Service)

نحوه عملکرد حمله

در این حمله، مهاجمان با ارسال حجم عظیمی از درخواستها، منابع سرور را اشباع کرده و باعث اختلال در سرویسدهی میشوند. این نوع

حمله معمولاً از طریق باتنتها انجام میشود، جایی که هزاران دستگاه آلوده به طور همزمان سرور هدف را تحت فشار قرار میدهند.

راهکارهای مقابله:

- استفاده از CDN و فایروالهای ابری برای جذب و کاهش تأثیر حملات.

- پیادهسازی الگوریتمهای تشخیص رفتار غیرعادی جهت شناسایی درخواستهای مشکوک.

- محدود کردن تعداد درخواستها از یک IP خاص و استفاده از نرخ محدودیت (Rate Limiting).

- بهرهگیری از Scrubbing Centers برای فیلتر کردن ترافیک مخرب.

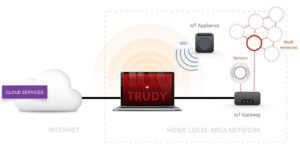

2. حملات Man-in-the-Middle (MITM)

نحوه عملکرد حمله

در این نوع حمله، هکرها بین دو سیستم ارتباطی قرار گرفته و اطلاعات را شنود یا تغییر میدهند. این حمله به خصوص در ارتباطات بدون

رمزنگاری یا شبکههای عمومی مانند Wi-Fi رایج است.

راهکارهای مقابله:

- استفاده از پروتکلهای رمزنگاری قوی (TLS/SSL) برای حفاظت از دادههای در حال انتقال

- پیادهسازی احراز هویت دو مرحلهای (2FA) برای جلوگیری از دسترسی غیرمجاز.

- نظارت بر گواهینامههای دیجیتال و کلیدهای امنیتی جهت جلوگیری از حملات فیشینگ

3. تزریق کد مخرب (Code Injection)

نحوه عملکرد حمله

این حملات شامل SQL Injection، XSS و Command Injection است که مهاجم با ارسال کدهای مخرب، دستورات غیرمجاز روی سرورها اجرا

میکند. این حمله معمولاً از طریق فرمهای ورودی کاربر یا APIهای ناامن انجام میشود.

راهکارهای مقابله:

- اعتبارسنجی ورودی کاربران و استفاده از Prepared Statements.

- فعالسازی Web Application Firewall (WAF) برای شناسایی و جلوگیری از تزریق کد مخرب

- بروزرسانی مداوم نرمافزارها و سرویسها برای رفع آسیبپذیریهای شناختهشده

4. سرقت اطلاعات (Data Breach)

نحوه عملکرد حمله

نشت دادهها یکی از بزرگترین تهدیدات برای سازمانها است و میتواند به دلیل پیکربندی اشتباه، حملات فیشینگ یا بدافزارها رخ دهد. حملات

این حوزه معمولاً از طریق مهندسی اجتماعی یا سوءاستفاده از اطلاعات ورود به سیستم انجام میشود.

راهکارهای مقابله:

- رمزنگاری دادهها در حالت استراحت (At Rest) و انتقال (In Transit) با استفاده از الگوریتمهای AES-256

- پیادهسازی کنترلهای دسترسی مبتنی بر نقش (RBAC) جهت محدود کردن دسترسیهای غیرضروری

- آموزش امنیت سایبری به کاربران و مدیران سیستم برای مقابله با حملات فیشینگ

5. سوءاستفاده از APIهای ناامن

نحوه عملکرد حمله

بسیاری از سرویسهای ابری از API برای مدیریت منابع استفاده میکنند و اگر این APIها به درستی محافظت نشوند،

مهاجمان میتوانند به دادهها و تنظیمات حساس دسترسی پیدا کنند.

راهکارهای مقابله:

- استفاده از OAuth و JWT برای احراز هویت APIها

- محدود کردن دسترسیهای غیرضروری به API و اجرای سیاستهای امنیتی سختگیرانه

- نظارت بر لاگهای API و بررسی درخواستهای مشکوک

6. بدافزارها و Ransomware

نحوه عملکرد حمله

حملات باجافزاری از طریق ایمیلهای فیشینگ، دانلودهای آلوده و سوءاستفاده از ضعفهای امنیتی انجام میشوند. مهاجمان فایلهای مهم

را رمزگذاری کرده و در ازای بازگرداندن آنها درخواست باج میکنند.

راهکارهای مقابله:

- پشتیبانگیری منظم از دادهها در محیطهای ایزوله

- استفاده از آنتیویروسهای مبتنی بر هوش مصنوعی برای تشخیص تهدیدات جدید

- آموزش کاربران برای شناسایی حملات فیشینگ

7. سوءاستفاده از پیکربندیهای نادرست

نحوه عملکرد حمله

بسیاری از حملات به دلیل پیکربندی نادرست سرویسهای ابری، مجوزهای بیشازحد و عدم نظارت امنیتی رخ میدهند. مهاجمان میتوانند

از این ضعفها برای دسترسی غیرمجاز به منابع استفاده کنند.

راهکارهای مقابله:

- اجرای سیاست حداقل دسترسی (Principle of Least Privilege – PoLP)

- نظارت مداوم بر تنظیمات امنیتی و لاگهای سیستم

- استفاده از ابزارهای ارزیابی آسیبپذیری و تست نفوذ

جمع بندی

امنیت در زیرساختهای ابری نیازمند رویکردی چندلایه شامل رمزنگاری، نظارت مداوم، بهروزرسانی سیستمها و آموزش کاربران است. با پیادهسازی

این راهکارها، میتوان احتمال وقوع حملات سایبری را کاهش داد و از دادههای حیاتی سازمان محافظت کرد. سازمانها باید همواره در برابر تهدیدات

جدید آماده باشند و استراتژیهای امنیتی خود را بهروز نگه دارند

لینک مقاله

این مقاله چقدر برای شما مفید بود؟

امتیاز دهید

میانگین امتیاز 5 / 5. تعداد امتیاز 1

هنوز امتیازی داده نشده است