در دنیای امروز فناوری اطلاعات، Zero Trust نه یک محصول، بلکه یک معماری امنیتی است

دیگر نمیتوان بر اساس اعتماد پیشفرض امنیت را طراحی کرد. مرزهای سنتی شبکه از بین رفتهاند، کاربران از هر مکان متصل میشوند و سرویسها بین دیتاسنتر، Cloud و Hybrid Cloud جابهجا میشوند. در چنین شرایطی، مدلهای امنیتی قدیمی پاسخگو نیستند و اینجاست که Zero Trust بهعنوان یک رویکرد مدرن امنیتی مطرح میشود.

Zero Trust نه یک محصول، بلکه یک معماری امنیتی است که فرض را بر «عدم اعتماد» میگذارد؛ حتی در داخل شبکه سازمان.

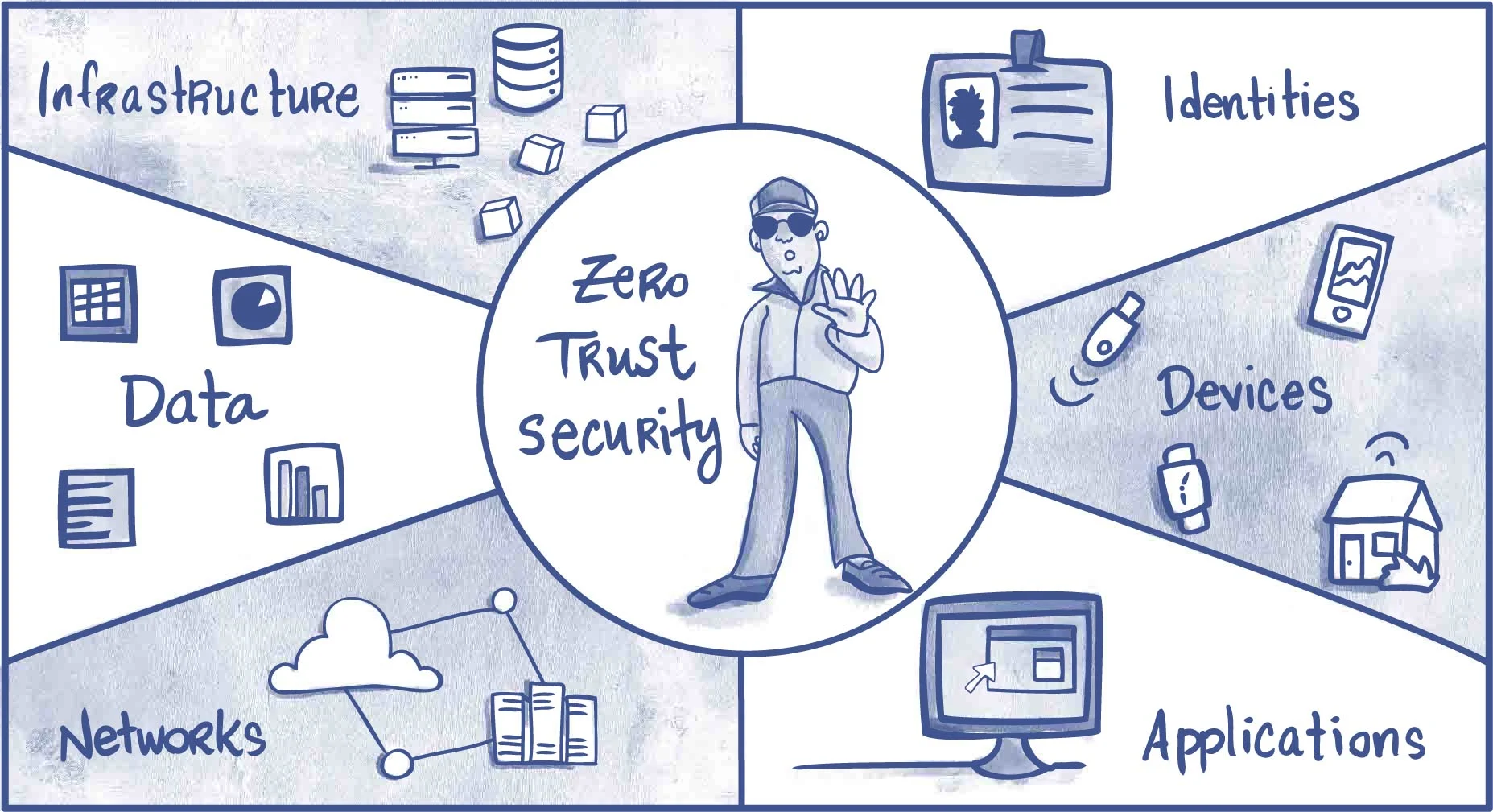

Zero Trust چیست؟

Zero Trust بر یک اصل ساده اما بنیادین بنا شده است:

Never Trust, Always Verify

در این مدل، هیچ کاربر، دستگاه یا سرویسی—چه داخل شبکه و چه خارج از آن—بهصورت پیشفرض قابل اعتماد نیست. هر درخواست دسترسی باید:

-

احراز هویت شود

-

اعتبارسنجی شود

-

و بهصورت مداوم پایش شود

چرا مدل امنیتی سنتی شکست خورده است؟

مدلهای سنتی امنیت بر پایه «داخل امن، بیرون ناامن» طراحی شده بودند. اما امروزه:

-

Cloud مرز شبکه را از بین برده

-

کاربران Remote افزایش یافتهاند

-

حملات داخلی (Insider Threat) رایجتر شدهاند

-

حرکت جانبی (Lateral Movement) تهدید جدی است

در چنین فضایی، عبور از فایروال بهمعنای دسترسی آزاد به منابع داخلی خواهد بود؛ نقطه ضعفی که Zero Trust آن را هدف قرار میدهد.

اصول کلیدی Zero Trust

معماری Zero Trust بر چند اصل مهم استوار است:

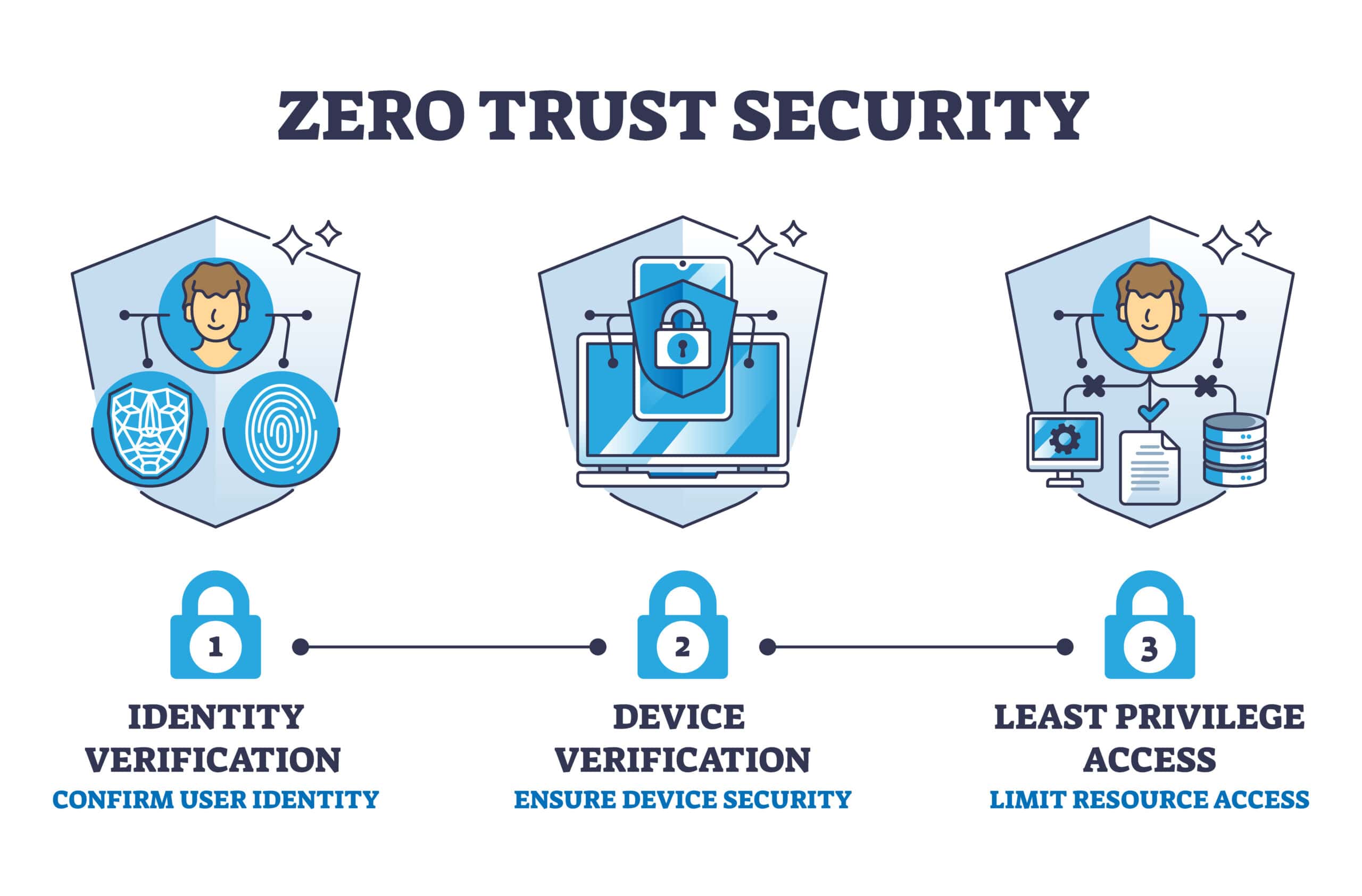

1️⃣ احراز هویت و مجوزدهی مداوم

دسترسی فقط یکبار بررسی نمیشود؛ بلکه بهصورت Continuous Verification انجام میگیرد.

2️⃣ حداقل سطح دسترسی (Least Privilege)

هر کاربر یا سرویس فقط به منابعی دسترسی دارد که واقعاً به آن نیاز دارد؛ نه بیشتر.

3️⃣ Micro-Segmentation

شبکه به بخشهای کوچکتر و ایزوله تقسیم میشود تا در صورت نفوذ، دامنه حمله محدود بماند.

4️⃣ فرض نفوذ (Assume Breach)

Zero Trust فرض میکند نفوذ اتفاق افتاده و معماری باید برای مهار آن آماده باشد.

Zero Trust در زیرساختهای Cloud و Hybrid Cloud

در Cloud و Hybrid Cloud، Zero Trust یک انتخاب نیست؛ یک ضرورت است. این مدل کمک میکند:

-

دسترسیها در محیطهای توزیعشده کنترل شوند

-

هویت جایگزین IP بهعنوان معیار امنیت شود

-

سیاستهای امنیتی در چند محیط یکسان اعمال شوند

در چنین معماریای، Identity محور امنیت است، نه موقعیت شبکهای.

Zero Trust از نگاه فنی

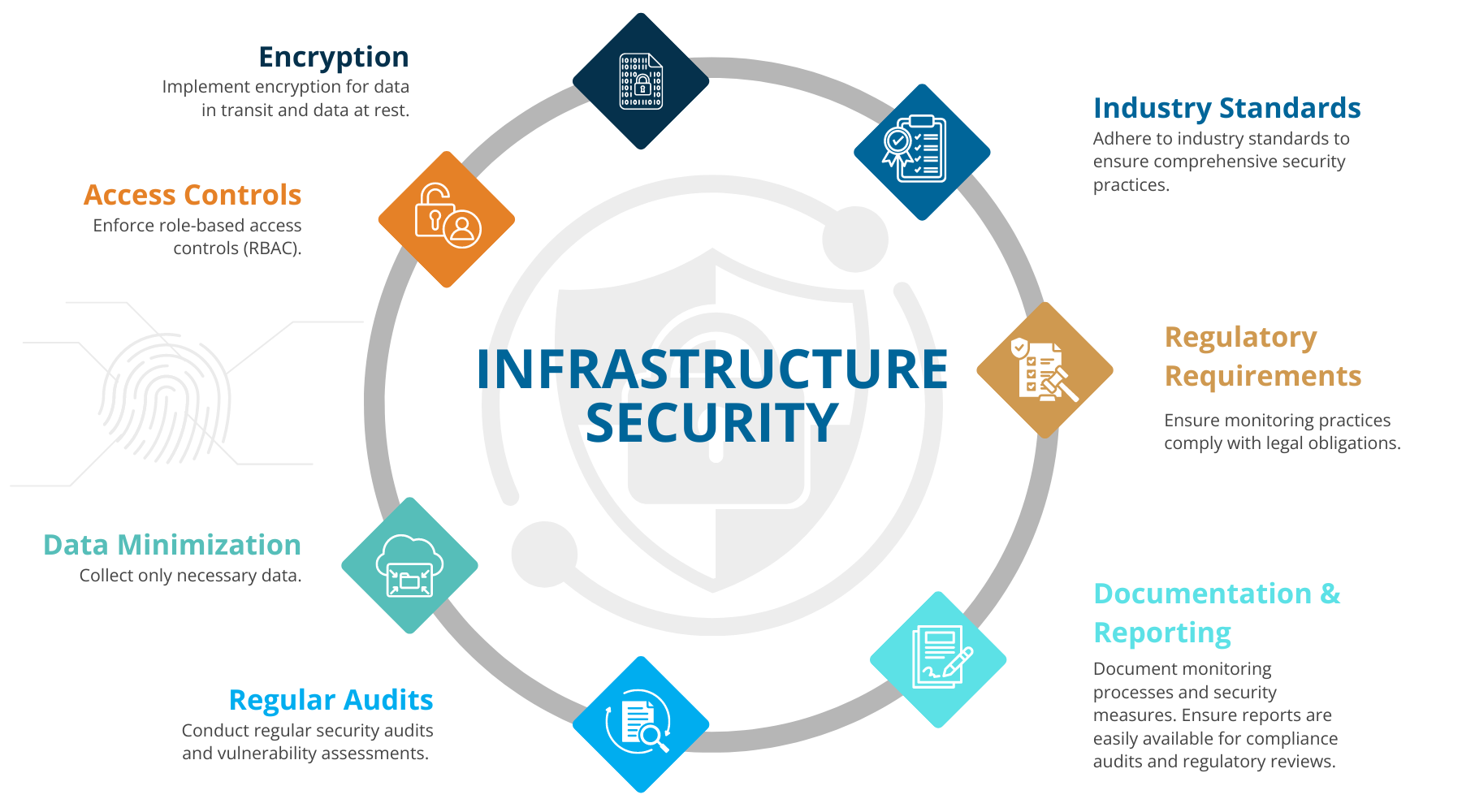

برای تیمهای فنی، پیادهسازی Zero Trust شامل:

-

Identity & Access Management

-

Network Segmentation

-

Secure Connectivity

-

Monitoring و تحلیل رفتار

است. این مدل نیازمند تغییر ذهنیت از «محافظت پیرامونی» به «کنترل دسترسی دقیق» است.

Zero Trust از نگاه مدیران IT

برای مدیران، Zero Trust ابزاری برای:

-

کاهش ریسک نفوذ

-

افزایش انطباق با الزامات قانونی

-

محافظت از داراییهای حیاتی

-

آمادگی برای آینده Cloud

محسوب میشود. Zero Trust به مدیران کمک میکند امنیت را بهعنوان بخشی از استراتژی کلان سازمان ببینند.

چالشهای پیادهسازی Zero Trust

Zero Trust بدون چالش نیست. مهمترین موانع عبارتاند از:

-

پیچیدگی طراحی

-

نیاز به تغییر فرآیندها

-

وابستگی به ابزارهای متعدد

-

نیاز به بلوغ تیم فنی

به همین دلیل، Zero Trust یک پروژه کوتاهمدت نیست؛ بلکه مسیر تحول امنیتی است.

جمعبندی

Zero Trust نشاندهنده تغییر در امنیت زیرساختهای IT است. در دنیایی که مرزها از بین رفتهاند، اعتماد پیشفرض بزرگترین تهدید محسوب میشود. سازمانهایی که زودتر به سمت Zero Trust حرکت میکنند، امنیت پایدارتر و قابلکنترلتری خواهند داشت.

در ابرپلاس، Zero Trust را نه بهعنوان یک شعار، بلکه بهعنوان واقعیت امنیتی زیرساختهای مدرن بررسی میکنیم.

ابرپلاس | Security بر پایه معماری، نه ابزار