در دنیای امروز، شبکه فقط مجموعهای از کابلها و تجهیزات نیست؛ بلکه زیربنای کل عملیات سازمان، جریان دادهها، سرویسهای حیاتی و امنیت اطلاعات است. کوچکترین اختلال میتواند به معنای توقف سرویس، از دست رفتن دادهها و حتی آسیب جدی به اعتبار یک سازمان باشد. از همینرو، «امنسازی» و «مقاومسازی» شبکه دیگر یک انتخاب نیست، بلکه ضرورت مطلق برای هر کسبوکار است.

در این مقاله به شیوهای جامع و واقعگرایانه به اصول، روشها و معماریهای رایج برای افزایش امنیت و تابآوری زیرساخت شبکه پرداخته میشود.

۱. اهمیت امنیت و تابآوری؛ چرا شبکه باید محکمتر از همیشه باشد؟

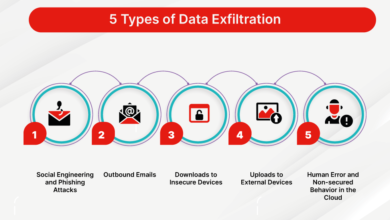

با افزایش حملات سایبری، گسترش بدافزارها و رشد شبکههای پیچیده مبتنی بر مجازیسازی و سرویسهای ابری، ریسکهای جدیدی پدید آمدهاند. شبکهها دیگر فقط در معرض حملات بیرونی نیستند؛ بلکه تهدیدهای داخلی، اشتباهات انسانی، پیکربندیهای ناسازگار و خرابی تجهیزات هم نقش مهمی دارند.

امنسازی شبکه یعنی ایجاد لایههای دفاعی چندگانه برای جلوگیری از نفوذ، و مقاومسازی یعنی طراحی شبکه بهگونهای که حتی در صورت وقوع حادثه، سرویسها بدون قطعی قابلتوجه ادامه پیدا کنند.

سازمانهایی که بتوانند این دو اصل را همزمان پیاده کنند، میتوانند در برابر حملات، خرابیها و سناریوهای بحرانی، عملکردی پایدار و پیشبینیپذیر داشته باشند.

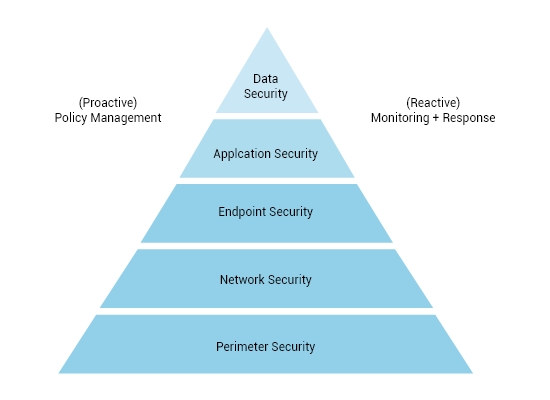

۲. طراحی معماری دفاعی چندلایه؛ پایهایترین اصل امنیت شبکه

امنیت شبکه هیچگاه با یک راهکار تکلایه به دست نمیآید. طراحی درست باید شامل لایههای مختلفی باشد که در کنار هم، مانعی چندمرحلهای ایجاد کنند. برخی از مهمترین لایهها عبارتاند از:

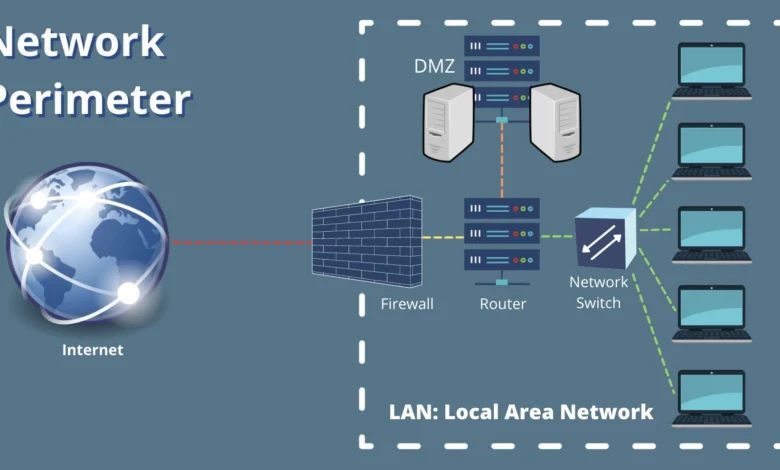

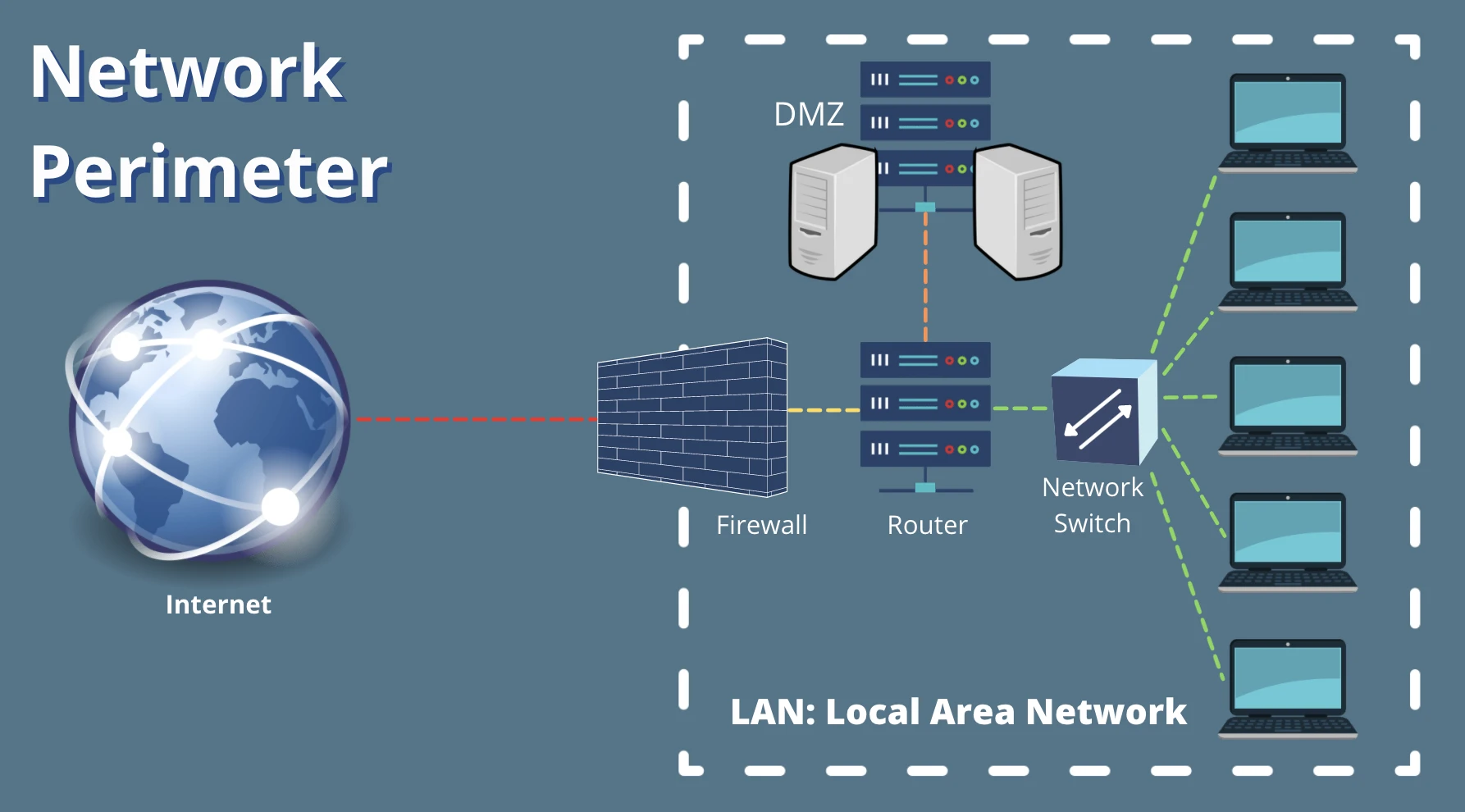

• لایه محیطی (Perimeter Security)

این لایه شامل فایروالها، سیستمهای تشخیص/جلوگیری نفوذ، دیوارههای WAF و ابزارهای کنترل دسترسی مرزی است. هدف اصلی آن جلوگیری از ورود تهدیدات به شبکه داخلی است.

• لایه داخلی (Internal Segmentation)

شبکه نباید یک فضای یکپارچه و باز باشد. جداسازی منطقی با VLAN، VXLAN، VRF و میکروسگمنتیشن باعث میشود هر compromise تنها در یک بخش محدود شود.

• لایه هویت و کنترل دسترسی

استفاده از AAA، سیستمهای احراز هویت قوی، RBAC و MFA باعث میشود فقط افراد مجاز بتوانند وارد شبکه یا مدیریت تجهیزات شوند.

• لایه نظارت و تحلیل رفتار

راهکارهای SIEM، NetFlow/Telemetry، NDR و مانیتورینگ هوشمند بهصورت مستمر رفتار شبکه را تحلیل کرده و کوچکترین انحراف از الگوی معمول را شناسایی میکنند

۳. سختسازی تجهیزات شبکه؛ از سوییچ تا روتر

یکی از مهمترین گامها در امنسازی زیرساخت، سختسازی (Hardening) تجهیزات است. دستگاهها بهصورت پیشفرض همیشه امن نیستند و بسیاری از قابلیتهای غیرضروری باید غیرفعال شوند. موارد کلیدی شامل:

-

غیرفعال کردن سرویسهای غیرضروری مانند Telnet

-

فعالسازی SSH با الگوریتمهای امن

-

محدودسازی SNMP و استفاده از نسخه امنتر (SNMPv3)

-

اعمال ACL روی پورتهای مدیریتی

-

محدودسازی دسترسی RADIUS/TACACS برای مدیریت متمرکز

-

آپدیت منظم IOS، JunOS، یا سیستمعامل دستگاهها

سختسازی هم هزینه ندارد و هم بیشترین تأثیر را در جلوگیری از حملات رایج دارد.

۴. مقاومسازی شبکه؛ از افزونگی تا مسیرهای پشتیبان

تابآوری به معنای ادامه سرویس حتی در زمان بروز خطاست. برای این کار باید معماری طوری طراحی شود که نقطهٔ خرابی واحد (Single Point of Failure) وجود نداشته باشد.

• افزونگی در لایه Core و Distribution

استفاده از سوئیچهای جفتشده (vPC، MLAG، StackWise و …) یک اصل اساسی است.

• مسیرهای متنوع (Path Diversity)

داشتن دو مسیر ارتباطی مستقل به سمت دیتاسنتر، دفاتر دیگر یا اینترنت باعث میشود قطعی یک لینک، شبکه را از کار نیندازد.

• Redundant Firewall و Load Balancer

Active/Standby یا Active/Active بودن فایروالها و پریفرالها، ضامن دسترسپذیری سرویسهاست.

• مقاومسازی DNS و DHCP

این سرویسها باید همیشه دسترسپذیر باشند و معمولاً با کلاستر شدن یا Anycast این مشکل حل میشود.

۵. بهرهگیری از رمزنگاری در سطح ارتباطات

امنیت دادهها فقط به جلوگیری از نفوذ بستگی ندارد؛ بلکه باید مطمئن شد هر دادهای که از شبکه عبور میکند امن است. رمزنگاری در:

-

تونلهای سایتبهسایت (IPsec)

-

ارتباطات کاربری (TLS 1.3)

-

ترافیک مدیریتی (SSH, HTTPS)

-

ارتباطات بین دیتاسنتر و کلاود

ضروری است. در محیطهای مجازیسازی و SDN نیز رمزنگاری Overlay اهمیت ویژهای پیدا میکند.

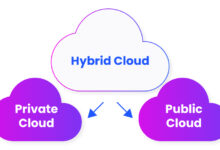

۶. امنیت در شبکههای مجازی و مبتنی بر ابر

با رشد Cloud، Container و مجازیسازی، شبکهها دیگر صرفاً فیزیکی نیستند. امنیت در این بخشها باید شامل موارد زیر باشد:

-

میکروسگمنتیشن در لایههای مجازی

-

پالیسیهای مبتنی بر هویت در شبکه SDN

-

جداسازی Overlay (VXLAN, Geneve) جهت کاهش lateral movement

-

کنترل ترافیک East-West در داخل دیتاسنتر

-

استفاده از فایروالهای توزیعشده (مثل NSX یا OVN ACL)

در این مدلها امنیت و شبکه مرز مشخصی ندارند و باید بهصورت یکپارچه طراحی شوند.

۷. نظارت مستمر و واکنش سریع؛ قلب امنیت پایدار

مانیتورینگ شبکه فقط دیدن ترافیک نیست؛ بلکه شناسایی رفتار مشکوک است. ترکیب موارد زیر ضروری است:

-

سیستمهای SIEM برای تحلیل لاگ

-

NDR برای تشخیص حملات مبتنی بر رفتار

-

جمعآوری NetFlow و sFlow

-

هشداردهی آنی در هنگام مشاهده الگوهای حمله

داشتن تیم یا فرآیند Incident Response، مکمل این بخش است.

۸. مستندسازی و بهروزرسانی مداوم؛ راز شبکههای پایدار

بهترین شبکهها، شبکههایی هستند که پیکربندی و ساختارشان مستند شده باشد. علاوه بر این، سیاستهای امنیتی باید همواره بهروزرسانی شوند، زیرا تهدیدات جدید هر روز در حال ظهور هستند.

-

بازبینی دورهای سیاستهای دسترسی

-

آپدیت سیستمعاملها

-

ممیزی امنیتی فصلی

-

تست نفوذ داخلی و خارجی

-

یکپارچهسازی تغییرات با فرآیند Change Management

این موارد باعث میشود شبکه همیشه در وضعیت مطلوب باقی بماند.

امنسازی و مقاومسازی شبکه تنها یک پروژه نیست؛ یک فرآیند مداوم و استراتژیک است. سازمانهایی که امنیت را در طراحی پایهای شبکه وارد میکنند، نهتنها در برابر حملات ایمنتر هستند، بلکه در برابر خرابیها و وقایع غیرمنتظره نیز ایستادگی بیشتری دارند. از سختسازی تجهیزات گرفته تا طراحی معماری چندلایه و استفاده از تکنیکهای پیشرفته مجازیسازی، همه اینها شبکه را به ستون فقرات پایدار سازمان تبدیل میکند.